一次又一次,我们已经帮助用户修复他们被黑客入侵的WordPress网站。 大多数时候,他们接触到我们,他们已经清理了网站,黑客能够回来。如果你没有正确地清理它,或者你不知道你在找什么 。 在大多数情况下,我们发现,黑客创建了一个后门,允许他们绕过正常的身份验证。 在这篇文章中,我们将向您展示如何在黑客入侵的WordPress网站中找到后门并修复它。

什么是后门?

后门是指绕过正常认证并获得远程访问服务器的能力,同时保持未被检测到的方法。 大多数聪明的黑客总是首先上传后门。 这使得他们即使在找到并移除被利用的插件后也能重新获得访问权限。 后门通常在升级过程中存活,所以你的网站是脆弱的,直到你清理这个烂摊子。

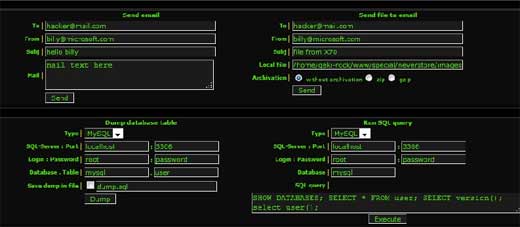

一些后门只允许用户创建隐藏的管理员用户名。 而更复杂的后门程序可以让黑客执行从浏览器发送的任何PHP代码。 其他人有一个完整的UI,允许他们发送电子邮件作为您的服务器,执行SQL查询,以及他们想做的一切。

这个代码隐藏在哪里?

WordPress安装后门通常存储在以下位置:

- 主题 – 很可能它不在当前使用的主题中。 黑客希望代码能够在核心更新中幸存下来。 所以如果你有一个旧的库布里克主题坐在你的主题目录,或另一个不活动的主题,那么代码可能会在那里。 这就是为什么我们建议删除所有不活动的主题。

- 插件 – 插件是黑客隐藏代码的好地方,有三个原因。 一个是因为人们没有真正看他们。 二是因为人们不喜欢升级他们的插件,所以他们幸免于升级(人们保持最新)。 三,有一些编码不好的插件可能有自己的漏洞开始。

- 上传目录 – 作为一个博客,你永远不会检查你的上传目录。 你为什么? 您只需上传图片,然后在您的帖子中使用。 上传文件夹中可能有成千上万的图像按年份和月份划分。 黑客很容易在上传文件夹中上传后门,因为它会隐藏成千上万的媒体文件。 另外你不要定期检查。 大多数人没有像Sucuri这样的监控插件。 最后,上传目录是可写的,所以它可以按照预期的方式工作。 这使得它成为一个伟大的目标。 我们发现很多后门在那里。

- WP-config.php文件 – 这也是黑客高度针对性的文件之一。 这也是大多数人被告知要看的第一个地方之一。

- 包括文件夹 – / wp-includes /文件夹是我们找到后门的另一个地方。 一些黑客总是会留下不止一个后门文件。 一旦他们上传一个,他们将添加另一个备份,以确保他们的访问。 包括文件夹是另一个大多数人不打扰看。

在所有我们发现的情况下,后门被伪装成一个WordPress文件。

例如:在我们清理的一个站点中,后门在wp-includes文件夹中,并且被称为wp-user.php(这在正常安装中不存在)。 有user.php,但在/ wp-includes /文件夹中没有wp-user.php。 在另一个例子中,我们在uploads文件夹中找到一个名为hello.php的php文件。 它被伪装成Hello Dolly插件。 但是为什么heck在上传文件夹? D’哦。

它也可以使用像wp-content.old.tmp,data.php,php5.php这样的名字。 它不必因为PHP中包含PHP代码而结束PHP。 它也可以是一个.zip文件。 在大多数情况下,这些文件使用base64代码进行编码,这些代码通常执行所有排序操作(即添加垃圾邮件链接,添加额外页面,将主站点重定向到垃圾邮件页面等)。

现在你可能认为WordPress是不安全的,因为它允许后门。 你是死的错误。 当前版本的WordPress没有已知的漏洞。 后门并不是黑客的第一步。 通常是第二步。 通常黑客在第三方插件或脚本中找到漏洞,然后让他们访问上传后门程序。 提示:TimThumb黑客。 它可以是各种各样的东西。 例如,编码不佳的插件可以允许用户权限升级。 如果您的网站已经公开注册,黑客可以免费注册。 利用这一功能获得更多的权限(然后允许他们上传文件)。 在其他情况下,很可能是您的凭据受到损害。 这也可能是你使用了一个糟糕的托管服务提供商。

如何查找和清理后门?

现在你知道后门是什么了,它可以在哪里找到。 你需要开始寻找它。 清理它就像删除文件或代码一样简单。 然而,困难的部分是找到它。 你可以从下面的恶意软件扫描器WordPress插件之一开始。 其中,我们推荐Sucuri(是的,它是支付)。

您也可以使用Exploit Scanner,但请记住,插件中还使用了base64和eval代码。 所以有时会返回很多误报。 如果你不是插件的开发者,那么你真的很难知道哪个代码在数千行代码中不合适。 你能做的最好的事情是 删除你的插件目录 ,并从头开始重新安装你的插件。 是的,除非你有足够的时间花钱,否则这是唯一可以肯定的方法。

搜索上传目录

其中一个扫描器插件会在上传文件夹中找到一个流氓文件。 但是如果你熟悉SSH,那么你只需要编写下面的命令:

找到uploads -name“* .php”-print

.php文件没有很好的理由在您的上传文件夹中。 该文件夹在大多数情况下是为媒体文件设计的。 如果有一个.php文件在那里,它需要去。

删除不活动的主题

正如我们上面提到的,往往不活跃的主题是针对性的。 最好的办法是删除它们(包括默认和经典的主题)。 但是等一下,我没有检查后门是否在那里。 如果是的话,那么现在已经消失了。 你只是节省了时间,而且你消除了额外的攻击点。

.htaccess文件

有时重定向代码被添加到那里。 只要删除该文件,它将自动重新创建。 如果没有,请转到您的WordPress管理面板。 设置»固定链接。 点击保存按钮。 它将重新创建.htaccess文件。

wp-config.php文件

将此文件与默认的wp-config-sample.php文件进行比较。 如果你看到不合适的地方,那就把它除掉。

数据库扫描漏洞和垃圾邮件

一个聪明的黑客永远不会有一个安全的地方。 他们创造了许多。 针对数据库充满数据是一个非常简单的技巧。 他们可以将错误的PHP函数,新的管理账号,SPAM链接等存储在数据库中。 是的,有时你不会在你的用户页面看到管理员用户。 你会看到有3个用户,你只能看到2.有机会被黑客入侵。

如果你不知道你在用SQL做什么,那么你可能想让其中一个扫描器为你做这个工作。 利用扫描器插件或Sucuri(付费版本)都照顾到这一点。

认为你已经清理了吗? 再想一想!

好吧,黑客没了。 唷。 等一下,不要放松。 在隐身模式下打开您的浏览器,看看黑客是否回来。 有时候,这些黑客很聪明。 他们不会显示黑客登录用户。 只有注销的用户才能看到它。 或者更好,尝试将您的浏览器的useragent更改为Google。 有时,黑客只想瞄准搜索引擎。 如果一切看起来很棒,那么你很好走。

只是供参考:如果你想100%确定没有黑客,然后删除您的网站。 把它恢复到你知道黑客不在那里的地步。 这可能不是每个人的选择,所以你必须活在边缘。

如何防止未来的黑客?

我们的第一个建议是保持强大的备份(VaultPress或BackupBuddy)并开始使用监控服务。 就像我们之前所说的,当你做大量的其他事情时,你不可能监视你网站上的所有内容。 这就是我们使用Sucuri的原因。 这可能听起来像我们正在推动他们。 但我们不是。 是的,我们确实从每个注册Sucuri的人都获得了一个附属佣金,但这不是我们推荐的原因。 我们只推荐我们使用和质量的产品。 像CNN,USAToday,PC World,TechCrunch,TheNextWeb等主要刊物也在推荐这些人。 这是因为他们擅长自己的工作。

阅读我们为什么使用Sucuri来提高WordPress安全性的5个理由的文章

很少有其他的事情可以做:

- 使用强密码 – 强制用户使用强密码。 开始使用密码管理工具,如1Password。

- 两步认证 – 如果您的密码被盗用,用户仍然需要从您的手机获取验证码。

- 限制登录尝试 – 这个插件允许你在X次失败的登录尝试后锁定用户。

- 禁用主题和插件编辑器 – 这可以防止用户升级问题。 即使用户的权限升级,他们也无法使用WP-Admin修改您的主题或插件。

- 密码保护WP-Admin – 您可以密码保护整个目录。 您也可以通过IP限制访问。

- 在某些WordPress目录中禁用PHP执行 – 这会禁止在您选择的上传目录和其他目录中执行PHP。 基本上,即使有人能够上传文件在您的上传文件夹,他们将无法执行它。

- 保持更新 – 运行最新版本的WordPress,并升级你的插件。

最后,在安全方面不要便宜。 我们总是说最好的安全措施是很好的备份。 请请保持良好的定期备份您的网站。 大多数托管公司不会为你做这个。 开始使用像BackupBuddy或VaultPress的可靠解决方案。 这样,如果你遭到黑客攻击,你总是有一个恢复点。 如果可以的话,也可以让Sucuri来解决所有的麻烦。 他们会监控您的网站,并清理它,如果你曾经被黑客入侵。 如果你得到5个站点的计划,那么每个站点每个月的费用就是3美元。

我们希望这篇文章能帮助你。 如果您有需要添加的内容,请随时在下面留言